Quali sono i segnali che il proprio sito è stato compromesso?

Ci sono vari segnali che indicano che il sito è stato compromesso:a) Sito inserito nella lista nera di Google (o altri motori di ricerca)

Se Google, durante le scansioni eseguite dai suoi programmi d’indicizzazione, rileva che il vostro sito contiene del malware, lo segnalerà tramite la famigerata pagina rossa “Sito ingannevole in vista” oppure “Il sito che stai per visitare contiene programmi dannosi” quando cercherete di collegarvi al vostro sito.

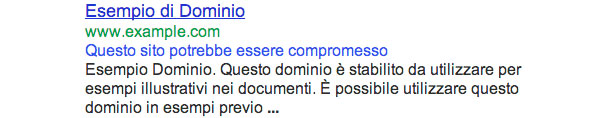

b) Messaggio nei risultati di ricerca tramite Google (Sito compromesso)

Se Google rileva che il vostro sito è stato compromesso, potrà segnarlo nei risultati di una ricerca con un messaggio “Questo sito potrebbe essere compromesso”

c) Google Search Console

Se avete inserito il vostro sito all’interno della Google Search Console, nella sezione “Traffico di ricerca” > “Analisi delle ricerche” troverete nell’elenco delle query di ricerca da parte degli utenti, termini che poco hanno a che fare con gli argomenti del vostro sito. Per esempio dei termini palesemente spam, come cialis, viagra, sesso, gioco online, e tanti altri.d) Nuovi utenti nella bacheca di WordPress

Un segnale palese di compromissione, è trovare nuovi utenti magari con diritti di amministratore nella bacheca di WordPress.e) Pagina con la scritta “hacked” quando vi collegate al vostro sito

Il “defacement” (sfregiare, deturpare) consiste nel cambiare la pagina principale del sito compromesso con una pagina che contiene solitamente un’immagine minacciosa insieme al nome del malintenzionato che ha manomesso il sito.

Procedura passo dopo passo

1) Documentare dettagliatamente i fatti

In questa prima fase, cercate di raccogliere il più gran numero d’informazioni relative all’incidente a) Data e ora in cui siete venuti a conoscenza del fatto b) Qual’è l’elemento che vi ha fatto scoprire la compromissione del vostro sito (per esempio se la pagina principale del vostro sito è stata sostituita da un’altra, in quel caso fate uno “screenshot” della pagina e salvatela dentro una cartella con tutta la documentazione raccolta) c) Data e ora in cui avete preso contatto col vs. fornitore di hosting e tutta l’informazione che sarete in grado di raccogliere (telefonate, email, ecc.)2) Fare una scansione del sito compromesso

Il secondo passo da fare è una scansione dell’intero sito alla ricerca di virus o malware che possano essere stati installati dal hacker per sfruttare le risorse del server compromesso. La scansione può essere eseguita: a) Nel caso sia possibile entrare nella bacheca di amministrazione, tramite uno scanner già installato nel sito WordPress (Wordfence, Sucuri, o altri) b) Nel caso non sia possibile entrare nella bacheca di amministrazione oppure si voglia fare una seconda scansione, tramite uno scanner remoto (Sucuri o Quttera).3) Fare una scansione del proprio computer

Capita spesso che l’hacker riesca a carpire le credenziali d’accesso alla bacheca di amministrazione di WordPress grazie ad un virus di tipo trojan, che è riuscito ad installare nel vostro computer. E’ quindi essenziale accertarsi che il proprio computer non sia infettato da virus, trojan o backdoor, usando il vostro antivirus.4) Informare il fornitore del server di hosting

Il fornitore del servizio di hosting può essere d’aiuto in questi casi, e capita spesso che sia lo stesso fornitore ad informare per primo il proprietario del sito della compromissione. Solitamente il fornitore di hosting dispone di una squadra di tecnici preparati a questo tipo di eventi, in grado di aiutarvi a risolvere il problema nel più breve tempo possibile.5) Mettere il proprio sito in manutenzione

A questo punto è fondamentale mettere il sito in stato di manutenzione, per evitare che eventuali virus o malware possano infettare i computer dei visitatori del sito. Il metodo più semplice e veloce è inserire il seguente codice nel file functions.pgp del vostro tema: Infine, per verificare, collegatevi al vostro sito. Dovresti visualizzare un messaggio come questo: Quando avrete terminato di ripulire il vostro sito, è sufficiente commentare le righe inserite nel file functions.php.

Quando avrete terminato di ripulire il vostro sito, è sufficiente commentare le righe inserite nel file functions.php.

6) Fare una copia di backup del vostro sito (file + database)

È opportuno fare un backup anche se magari il sito è ancora infetto, poiché rimane innanzitutto prova della compromissione, e vi aiuterà nella fase successiva dove metterete a confronto i file del sito infetto con i file di WordPress originali che andrete a scaricare. Tramite cPanel selezionate tutti i file del vostro sito e comprimeteli in un file .ZIP che scaricherete nel vostro computer. Per salvare il database, usate phpMyAdmin per fare un “dump” del database.7) Cancellare eventuali utenti amministratori aggiunti dall’hacker

È importante bloccare l’accesso alla bacheca di amministrazione di WordPress da parte dell’intruso. Verificate con attenzione se per caso è stato aggiunto un utente amministratore, nel qual caso va subito eliminato. Se non avete accesso alla bacheca di WordPress potete verificare con phpMyAdmin collegandovi al sito tramite cPanel.8) Cambiare le password di tutti gli utenti/servizi relativi al sito compromesso

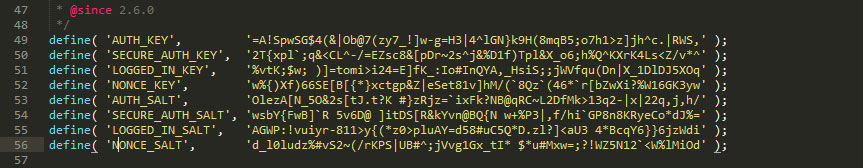

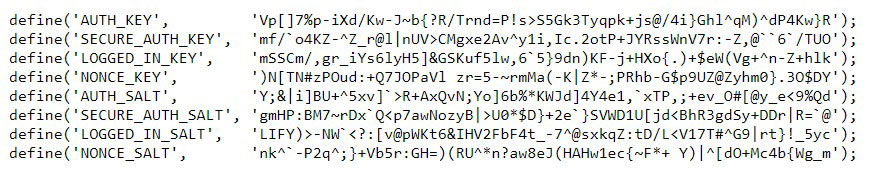

a) Password amministratore Questa è la prima password che dovrete cambiare. Prima di cambiarla è opportuno cambiare prima le “salt keys” del vostro sito. Le “salt keys” sono delle lunghe stringhe di caratteri, presenti nel file di configurazione di WordPress, wp-config.php, che vengono utilizzate per crittografare le password e i cookie del proprio sito WordPress. Il modo più semplice per cambiare le “salt keys”, è di collegarsi al proprio server di hosting tramite il pannello di amministrazione cPanel, aprire il file di configurazione wp-config.php e sostituire l’intero blocco delle “salt keys” con delle stringhe univoche create tramite lo strumento messo a disposizione dal sito WordPress.org chiamato Salt Key Generator https://api.wordpress.org/secret-key/1.1/salt/ . Aggiornando la pagina, premendo il tasto F5 della vostra tastiera, verrano visualizzate ogni volta una nuova serie di stringhe univoche.

Il modo più semplice per cambiare le “salt keys”, è di collegarsi al proprio server di hosting tramite il pannello di amministrazione cPanel, aprire il file di configurazione wp-config.php e sostituire l’intero blocco delle “salt keys” con delle stringhe univoche create tramite lo strumento messo a disposizione dal sito WordPress.org chiamato Salt Key Generator https://api.wordpress.org/secret-key/1.1/salt/ . Aggiornando la pagina, premendo il tasto F5 della vostra tastiera, verrano visualizzate ogni volta una nuova serie di stringhe univoche.

Una volta cambiate le “salt keys”, entrate nella bacheca di amministrazione, e cambiate la password dell’utente amministratore.

Impostate una password sicura con almeno 12 caratteri, inserendoci lettere maiuscole e minuscole, numeri e simboli quali £$%@*§# (per impostarla automaticamente potete usare un generatore di password come Password Generator Plus https://passwordsgenerator.net/plus/)

Nel caso non sia possibile entrare nella bacheca di amministrazione, collegatevi al vostro server di hosting tramite il pannello di amministrazione cPanel, aprite phpMyAdmin, e nella tabella wp_users del database del sito, verificate che l’indirizzo e-mail dell’utente amministratore, corrisponda all’indirizzo che avevate impostato al momento dell’installazione di WordPress. Se l’indirizzo email dell’amministratore fosse stato modificato dall’hacker, reimpostatelo all’indirizzo iniziale.

Collegatevi alla pagina di login (wp-login.php) e cliccate sul link “Password dimenticata?” per reimpostare la password.

b) Altre password

Cambiata la password dell’amministratore, cambiate la password di altri eventuali utenti, quella del database del sito, del pannello di amministrazione cPanel e infine quella degli utenti di servizi come FTP o SSH.

Una volta cambiate le “salt keys”, entrate nella bacheca di amministrazione, e cambiate la password dell’utente amministratore.

Impostate una password sicura con almeno 12 caratteri, inserendoci lettere maiuscole e minuscole, numeri e simboli quali £$%@*§# (per impostarla automaticamente potete usare un generatore di password come Password Generator Plus https://passwordsgenerator.net/plus/)

Nel caso non sia possibile entrare nella bacheca di amministrazione, collegatevi al vostro server di hosting tramite il pannello di amministrazione cPanel, aprite phpMyAdmin, e nella tabella wp_users del database del sito, verificate che l’indirizzo e-mail dell’utente amministratore, corrisponda all’indirizzo che avevate impostato al momento dell’installazione di WordPress. Se l’indirizzo email dell’amministratore fosse stato modificato dall’hacker, reimpostatelo all’indirizzo iniziale.

Collegatevi alla pagina di login (wp-login.php) e cliccate sul link “Password dimenticata?” per reimpostare la password.

b) Altre password

Cambiata la password dell’amministratore, cambiate la password di altri eventuali utenti, quella del database del sito, del pannello di amministrazione cPanel e infine quella degli utenti di servizi come FTP o SSH.

9) Rimozione del malware

Questo è il passo più delicato e complesso di tutta la procedura. Se avete accesso alla bacheca di WordPress, potete installare il plugin Wordfence (pagina plugin su wordpress.org oppure sito produttore) e fare una scansione dell’intero sito alla ricerca di malware. Individuato il malware potete eliminarlo tramite l’apposito pulsante. Se invece non avete accesso alla bacheca, è opportuno rivolgervi ad un professionista in grado di fornirvi l’aiuto necessario.Bisogno di aiuto per rimuovere del malware dal vs. sito? Ripulite il mio sito!

10) Messa in sicurezza del vostro sito

Una volta ripulito il sito, e verificato con una nuova scansione tramite i servizi forniti da Sucuri o Quttera, è opportuno procedere con una messa in sicurezza del sito WordPress.Bisogno di aiuto per mettere in sicurezza il vs. sito? Mettete in sicurezza il mio sito!